사전준비

https://code-hyoon.tistory.com/34

[모바일 모의해킹] Diva application - 1. Insecure Logging

사전 준비Frida-server 실행https://code-hyoon.tistory.com/33 [모바일 모의해킹] 안드로이드 frida-server 설치프로그램 설치Frida-server 다운로드: https://github.com/frida/frida/releases단말기에 설치할 Frida 서버입니다.

code-hyoon.tistory.com

Insecure Data Storage(안전하지 않은 데이터 저장)

개인정보, 로그인 정보, 금융 정보 등 민감한 데이터를 평문(암호화되지 않은 상태)으로 스마트폰의 누구나 접근할 수 있는 공간에 저장할 때 발생하는 문제입니다.

주로 개발자가 데이터 저장을 구현할 때 보안을 고려하지 않고 가장 쉬운 방법을 선택하기 때문에 발생합니다.

- 외부 저장소 사용: 누구나 파일 탐색기로 접근할 수 있는 SD카드나 스마트폰의 공용 저장 공간에 중요 파일을 저장하는 경우.

- 앱 내부 데이터베이스 미암호화: 앱 전용 데이터베이스에 사용자 정보를 저장하면서 암호화를 적용하지 않은 경우.

- 로그 파일(Log)에 민감 정보 기록: 개발 및 테스트 과정에서 확인을 위해 비밀번호나 토큰 같은 정보를 로그에 그대로 출력하고, 이를 제거하지 않고 앱을 배포하는 경우.

이러한 문제를 막기 위해서는 중요 데이터를 저장할 때 반드시 강력한 암호화 알고리즘을 적용하고, 안드로이드의 Keystore나 iOS의 Keychain과 같이 OS에서 제공하는 안전한 저장 공간을 사용해야 합니다.

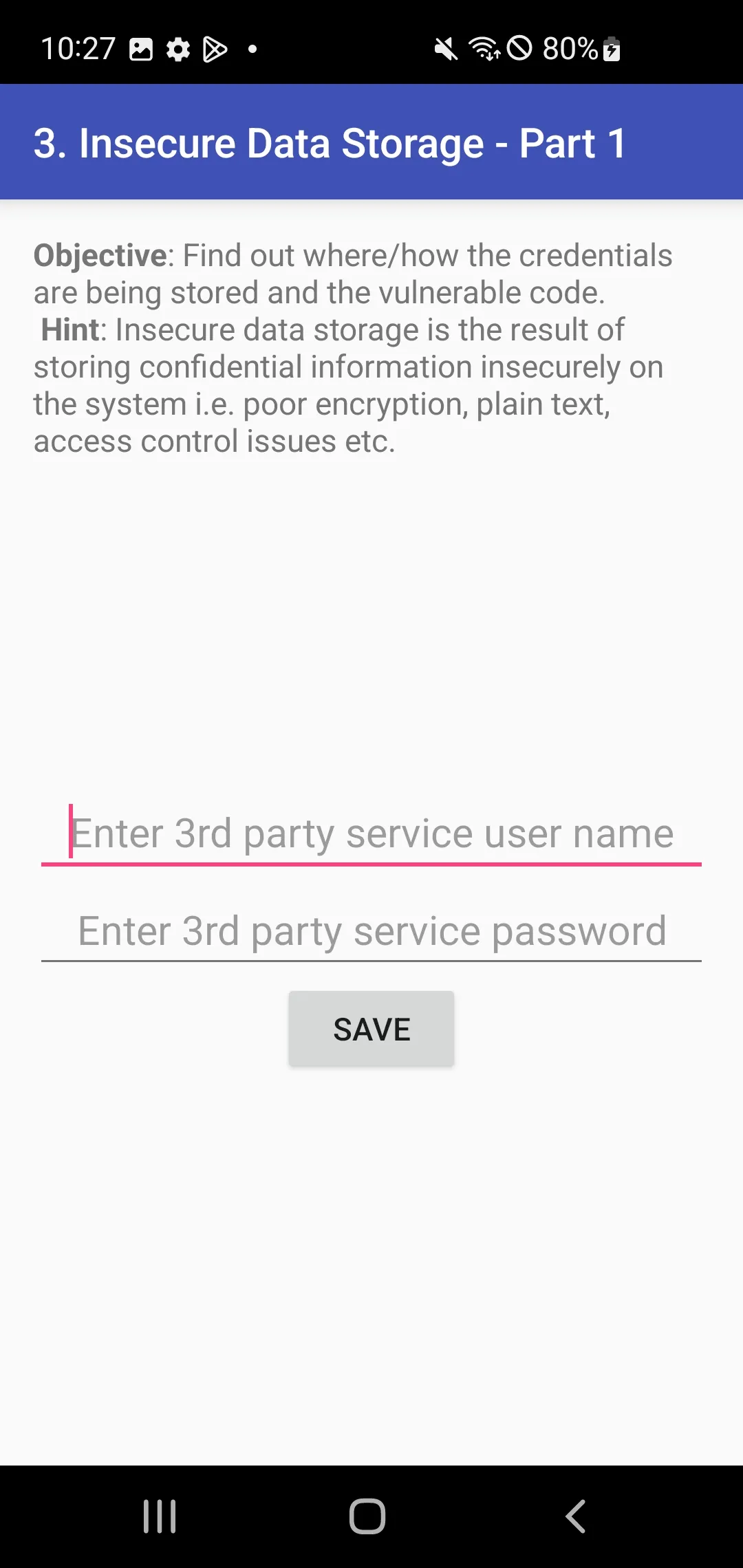

3. Insecure Data Storage - Part1

목표: 인증 정보(크리덴셜)가 어디에/어떻게 저장되는지와 취약한 코드를 찾아보세요.

힌트: 안전하지 않은 데이터 저장은 시스템에 기밀 정보를 불안전하게 저장한 결과입니다. 예를 들어, 취약한 암호화, 평문 저장, 접근 제어 문제 등이 있습니다.

1) 입력 란에 아무 문자를 입력하고 Save 버튼을 클릭하면 "3rd party credentials saved successfully!" 라는 저장되었다는 문구가 뜹니다.

2) jadx에서 Ctrl+Shift+F로 "3rd party credentials saved successfully!" 문구를 검색합니다.

3) InsecureDataStorage1Activity의 소스코드를 확인한 결과, SharedPreferences에 암호화 없이 평문으로 저장되는 것을 확인할 수 있습니다.

4) ADB를 활용하여 평문으로 저장된 데이터를 확인해볼 수 있습니다.

[CMD]

adb shell

run-as jakhar.aseem.diva

cd shared_prefs/

cat jakhar.aseem.diva_preferences.xml

'보안 > 앱모의해킹' 카테고리의 다른 글

| [모바일 모의해킹] Diva application - 5. Insecure Data Storage - Part3 (1) | 2025.09.30 |

|---|---|

| [모바일 모의해킹] Diva application - 4. Insecure Data Storage - Part2 (0) | 2025.09.30 |

| [모바일 모의해킹] Diva application - 2. Hardcoding Issues -Part1 (0) | 2025.09.04 |

| [모바일 모의해킹] Diva application - 1. Insecure Logging (6) | 2025.08.29 |

| [모바일 모의해킹] 안드로이드 frida-server 설치 (3) | 2025.08.29 |