사전 준비

Frida-server 실행

https://code-hyoon.tistory.com/33

[모바일 모의해킹] 안드로이드 frida-server 설치

프로그램 설치Frida-server 다운로드: https://github.com/frida/frida/releases단말기에 설치할 Frida 서버입니다. Releases · frida/fridaClone this repo to build Frida. Contribute to frida/frida development by creating an account on GitHub

code-hyoon.tistory.com

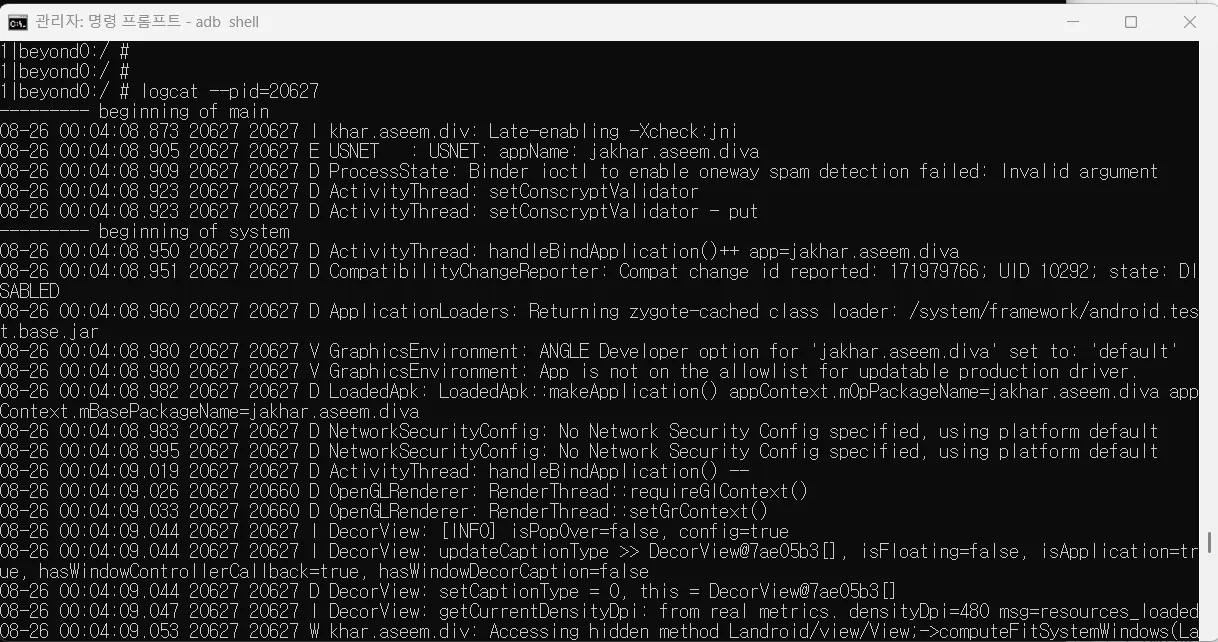

Diva Application 로그 띄우기

adb shell에 진입하여 logcat 명령어로 로그를 확인합니다.

logcat --pid=[Diva Application pid]

APK 파일 디컴파일

https://github.com/skylot/jadx/releases

Releases · skylot/jadx

Dex to Java decompiler. Contribute to skylot/jadx development by creating an account on GitHub.

github.com

jadx설치 후 실행시킨 후 DivaApplication.apk을 디컴파일하여 열어줍니다.

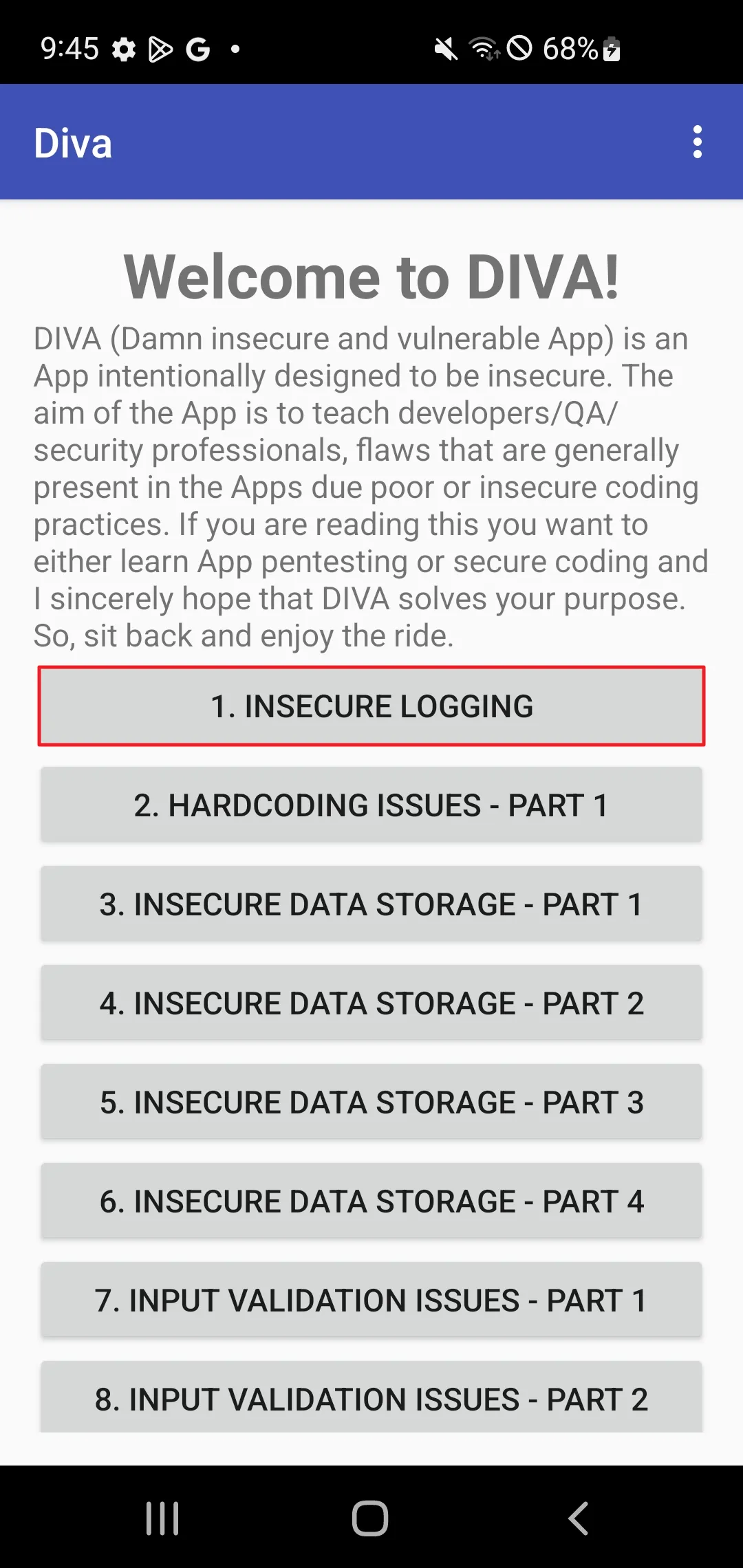

Insecure Logging(안전하지 않은 로그)

디버그 로그 내 중요정보가 평문으로 노출되어 있는지 확인합니다. 이는 공격자가 이 로그 파일에 접근할 경우 중요한 정보들이 그대로 노출되어 위험합니다.

1. Insecure Logging

목표: 무엇이 어디에/어떻게 기록(로깅)되고 있는지, 그리고 취약한 코드는 무엇인지 찾아내세요.

힌트: 안전하지 않은 로깅(Insecure logging)은 개발자가 의도적이든 비의도적이든 인증 정보(크리덴셜), 세션 ID, 금융 정보 등과 같은 민감한 정보를 로그로 남길 때 발생합니다.

1) 아무 숫자나 입력 후 CHECK OUT 버튼을 클릭하면 An error occured. Please try again이라는 문구가 뜹니다.

2) 로그를 확인해본 결과, 입력한 값이 로그에 그대로 노출되는 것을 확인할 수 있습니다.

3) jadx에서 Ctrl+shift+F로 에러문구를 검색해봅니다.

4) LogActivity에 log.e 코드를 확인한 결과, 입력 값을 평문 그대로 출력하는 것을 확인할 수 있습니다.

'보안 > 앱모의해킹' 카테고리의 다른 글

| [모바일 모의해킹] Diva application - 4. Insecure Data Storage - Part2 (0) | 2025.09.30 |

|---|---|

| [모바일 모의해킹] Diva application - 3. Insecure Data Storage - Part1 (1) | 2025.09.04 |

| [모바일 모의해킹] Diva application - 2. Hardcoding Issues -Part1 (0) | 2025.09.04 |

| [모바일 모의해킹] 안드로이드 frida-server 설치 (3) | 2025.08.29 |

| [모바일 모의해킹] 갤럭시 S10e 루팅하기 (16) | 2025.08.27 |