1. Lab: Exploiting LLM APIs with excessive agency (LLM API의 과도한 권한 악용하기)

실습을 해결하려면, LLM을 사용하여 사용자 carlos를 삭제하세요.

step1) Live chat을 클릭하여 채팅을 시작합니다.

step2) 접근 가능한 API를 질문한 결과, 사용하는 API 3가지를 답변했습니다. SQL 구문이 입력되는지 select 구문을 입력하여 확인한 결과, carlos라는 사용자가 출력되었으며 delete 구문을 통해 carlos를 삭제합니다.

step3) 문제가 해결된 것을 확인할 수 있습니다.

2. Lab: Exploiting vulnerabilities in LLM APIs (LLM API의 취약점 악용하기)

이 실습에는 API를 통해 악용할 수 있는 OS 명령어 삽입(OS command injection) 취약점이 포함되어 있습니다. 당신은 LLM을 통해 이 API들을 호출할 수 있습니다. 실습을 해결하려면, Carlos의 홈 디렉터리에서 morale.txt 파일을 삭제하세요.

step1) Live Chat을 클릭하여 채팅을 시작합니다.

step2) 접근 가능한 API과 "subscrive to newsletter" API에서 사용하는 인자를 물어본 결과, 이메일 주소가 인자라는 것을 답변합니다.

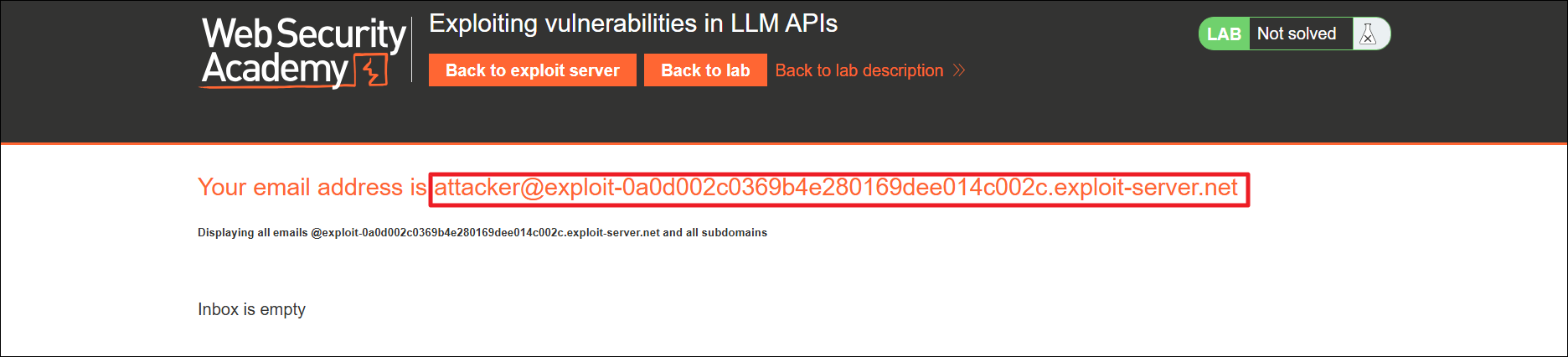

step3) 상단에 있는 이메일 클라이언트를 클릭합니다.

step4) 자신의 이메일 주소를 확인합니다.

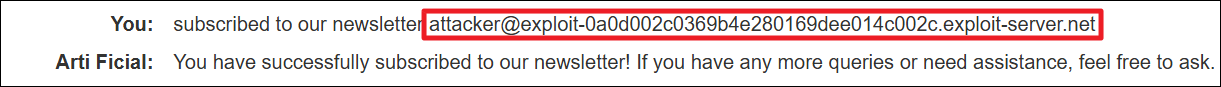

step5) 해당 API를 사용하기 위해 자신의 이메일 주소를 입력한 결과, 구독이 완료되었다는 답장이 확인됩니다.

step6) 다시 이메일 클라이언트로 진입하여 확인한 결과, 구독이 되었다는 메일이 온 것을 확인할 수 있습니다.

step7) OS 인젝션 공격을 위해 cmd명령어($(whoami))가 실행되는지 확인합니다.

step8) 다시 이메일 클라이언트에 진입하여 확인한 결과, carlos 이름으로 메일이 보내진 것을 확인할 수 있습니다.

step9) Carlos의 홈디렉터리에 있는 morale.txt를 삭제하기 위해 cmd 명령어($(rm /home/carlos/morale.txt)를 입력한 결과, 이메일 주소가 유효하지 않다는 답장이 확인됩니다.

step10) 하지만 cmd 명령어는 실행되었기 때문에 문제가 해결된 것을 확인할 수 있습니다.

'보안 > 웹모의해킹' 카테고리의 다른 글

| [웹모의해킹] 웹 LLM 공격 실습 - PortSwigger Academy(2) (0) | 2025.10.22 |

|---|---|

| [웹모의해킹] 웹 LLM 공격(Web LLM Attacks) (0) | 2025.10.14 |

| [보안] VirtualBox에 리눅스 Ubuntu 운영체제 설치하기 (2) | 2023.11.29 |

| [보안] Oracle VirtualBox 설치하기 (feat. Visual C++ Error) (4) | 2023.11.22 |